|

|

| Tweet |

(回答先: Re: テスト 投稿者 クエスチョン 日時 2004 年 9 月 29 日 19:32:39)

「プライバシー晒しまくり」のトロイの木馬が残した教訓 (1/2)【IT_Media】苺(イチゴ)キンタマ関連(^^;

http://www.itmedia.co.jp/enterprise/articles/0409/28/news103.html

先週末に登場したトロイの木馬「Trojan.Upchan」は、プライバシーをさらすというアイデア(?)を悪用した。

ニュース

2004/09/28 23:41 更新

どんなジャンルであろうと、優れたアイデアは他の製品に流用、盗用されるのが世の常だ。だからこそ社会には特許制度があり、優れたアイデアを保護しているわけだが、アンダーグラウンドな世界に特許制度はない。

脆弱性が見つかれば、その脆弱性を使った「悪用ソフト」が登場するのは半ば当然で、特に検証コードを流用したものはカラクリがわかっている分出回りやすい。その意味で現在Windowsマシンにおける最もホットなヤバさは「JPEGの脆弱性」であり、パッチを当てていない人は早急に対策しておかないと問題になるだろう。

以下の話はそのJPEGの脆弱性とは無関係だが、日本で作成されたと強く考えられる新種のトロイの木馬「Trojan.Upchan」は、かつてWinnyユーザーを震撼させた「Anttiny.G」と同様、デスクトップというプライバシーを公共の目にさらけ出すものだ。そして、その掲載先はWinnyではなく「あぷろだ」と呼ばれる掲示板である。もしも感染した場合、自分のデスクトップ画像を、より広い範囲の他人に見られてしまう可能性がある。

「Anttiny.G」のアイデアを流用?

Trojan.Upchan(これはシマンテックの命名であり、一部では「苺キンタマ」とも呼ばれている)は9月22日に登場したと見られる新種のトロイの木馬である。オリジナルは例によって、exeファイルをフォルダアイコンとファイル名に含んだ長いスペースでただのフォルダのように偽装し、「ウッカリ開く」テクニックでユーザーに実行させようとする。

筆者はまだ十分な検証/確認を行っていないのだが、このトロイの木馬は現在実行中のデスクトップというプライバシーをさらけ出すという危険性を持っている。十分な解析結果が出ていないが、もしかしたらDDoS攻撃を仕掛けるなどの隠された機能が残っている可能性もあるが、今までに判明している情報を整理すると、以下のとおりだ。

発見日(≒問題になった)のは9月22日の夜。とある掲示板に写真集のアーカイブとして登録された。また、翌日には2つの亜種が追加発見されている

オリジナルはフォルダアイコンを装ったexeファイルで、亜種ではテキストファイルアイコンの偽装も行われている

実行するとシステムフォルダに本体をコピー(オリジナルは「shellsystem.exe」)して、そのプロセスが実行される

二つのプロセスで実行され、お互いが消えると補完されるのでタスクマネージャーから消去しにくい(チェックプロセスが頻繁なのかマシンが重くなるという情報もあり)

8分毎にデスクトップ画像をコピーする

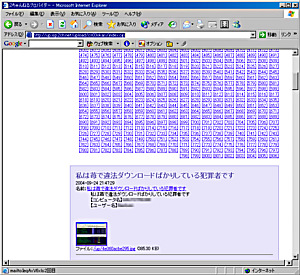

「あぷろだ」と称されるファイル掲示板(ここでは画像掲示板)に、そのスクリーンショットファイルをアップロードする(オリジナルは「私は苺で違法ダウンロードばかりしている犯罪者です」というタイトルで掲載される)。同時にコンピューター名とユーザー名も掲載され、メール欄には掲載回数も表示される

スクリーンショットがこのような形でアップロードされてしまう

巨大掲示板2ちゃんねるにアップロードを報告する投稿を行う(報告投稿に関しては、既に対策がとられている)

出現した9月22日の時点では未知のトロイの木馬であり、アンチウイルスソフトで検査しても反応なし

シマンテックの詳細情報にはWinnyで広まると書かれているが、今回のTrojan.Upchanは掲示板に掲載されたのが初めといわれている。「さらけ出す場所」も画像掲示板であり、Winnyとは無関係だ。ただ、トロイの木馬本体は(面白半分か意図せずかは不明だが)P2P上に流れていた。

デスクトップというユーザーのプライバシーをさらけ出すというアイデアは、今年3月末に出た「Antinny.G(通称:キンタマウイルス)」で使われたものだ。Antinny.Gの場合は、デスクトップ画像のみならずデスクトップにあるファイルまで公開されてしまい、チャット中の画面やチャットログ、あるいは内規に反して持ち出した捜査資料といった「当事者/関係者の人生を狂わせかねない」情報が公開されてしまった。

今回はそれと比べると、公開されるのはスクリーンショットのみである。また、アップローダ上に掲載されたデータは24時間で(一応)見えなくなり、1週間で消去される。このため、意図的にファイルを消去するのが事実上困難なWinny上にデータを公開するAntinny.Gよりも、被害は深刻ではないと言うこともできるだろう。しかし、インターネットから誰でも公開画像を見ることができるため、かえって危険度が高くなっている面もある。既に「それなりに危ない画面」も散見される。

この画像掲示板は、10枚分の画像が一ページに表示され、ページリンクが表示される形式だが、このリンク数は記事執筆時(23日〜25日にかけて)で常時800を超えていた。つまり、過去24時間のうちに8000枚もの画像がアップロードされていたというわけだ。「8分おき」という情報が正しい場合、24時間に一台のマシンが最高180枚の画像をアップロードすることになり、最低でも40台以上(44>8000÷180)が感染中かつインターネット接続されているという計算になる。24時間付けっぱなしのマシンは少数なので、実際の感染数はその数倍と言ってよいだろう。

2ちゃんねるへの投稿は制限されたが、9月27日の夜までアップローダへのファイル投稿は続けられ、アップローダの負荷は高いレベルにあった。

アンチウイルスベンダーの対応差も

Trojan.Upchanは対象が一部とはいえ、掲示板をパンクさせるだけのパワーのあるトロイの木馬であり、掲示板を見れば感染者数も想像できる。こういった要因を踏まえれば、アンチウイルスベンダーには早急に対応してほしかった。

しかしながらこの件に限って言えば、対応には差があったようだ。ただ、8月にお伝えした「かっとばせヌルポース」の教訓もあって、ユーザーからの未知検体の提出は、大手ベンダーには既に行われていたようだ。

「プライバシー晒しまくり」のトロイの木馬が残した教訓 (2/2)

http://www.itmedia.co.jp/enterprise/articles/0409/28/news103_2.html

いち早く対応パターンを提供したのはシマンテック(編集部注:その前に既に、Computer Associatesが対応を行っていた)で、提供者の掲示板の書き込みによれば9月22日深夜までに検体提供が行われ、23日の夕方には解析レポートと暫定パッチが提供されたようだ。

その時点でシマンテックのサイトには詳細情報が公開され、随時更新される「Intelligent Updater」で対応パターンの提供が開始された。今週(9月29日)には、LiveUpdateでのパターン更新が行われるとも書かれている。Winny系ウイルス/トロイの木馬であるAnttiny.GやNulpos(「かっとばせヌルポース」のシマンテック名称)の対応状況を見る限り、日本発ウイルスへの対応も迅速であったと言える。

一方、トレンドマイクロのほうは25日の時点では、新たな対応リストにそれらしき名称が見られなかった(これも掲示板の情報によると、それ以前に検体の提供がなされていた模様だが、届出を受け付けた旨を知らせるメールは25日になってから届いたようだ)。過去の対応も合わせて評価すると「日本発のウイルス/トロイの対応が遅いよ」と言われる可能性は否定できない。

同社は9月27日になって「TROJ_UPCHAN.A」として、対応を開始した。危険度・感染報告数はともに「低」だが、ダメージ度は「高」と判定されている。

トレンドマイクロによると発見日は米国時間で9月25日となっており、やはり対応までの時間差が感じられる。その上、9月27日の時点でもなお、Web上に情報のないベンダーまであった……。ローカルなウイルス/ワームへの対策は頭の痛いところだろうが、一考を要したいところだ。

というのも、オンラインスキャンの効果だろうが、トレンドマイクロのWebサイトに掲載されている感染数TOP 10リストにAntinny.A/Gがいまだに掲載されている。このことを考えると、日本限定ウイルスは、日本のユーザーへの影響は大きいと思うのだ。

だがトレンドマイクロでは脅威度は低いと判断したのだろう。同社では、「発生して一気に感染が拡大するワーム型とは異なり、自己増殖しないトロイの木馬型は初期の報告が集中しにくい傾向があり、検体の入手や報告数にばらつきが多いため判断が難しいという特徴がある」とコメントしている。シマンテックもこのトロイの木馬の脅威度は低いと考えているようだ。23日の解析レポートを見ると、脅威度や感染者数はいずれも低い数値となっている。問題の画像掲示板がトロイの木馬による晒し画像で溢れている現状を把握していないのか、逆に「この程度の掲示数ではたいした被害ではない」と判断しているかは分からないが、まあ、世界的にみれば大したことではないのかもしれない。

ウイルス検体の届出についてはもうひとつ、期待したいことがある。シマンテックは同社製品ユーザー以外でもウイルス検体提供が行えるが、トレンドマイクロはアクティベーションコードの入力が必須項目になっているため、正規ユーザー以外は検体提供が行えない(既に登録済みのはずなのに、氏名や電話番号の入力が必須となるのも解せない)。イタズラによる作業量増大という懸念もあるだろうが、広い収集手段の確保という観点でみると改善に期待したいところだ。

なお、件の画像掲示板だが、9月27日の22時には新規登録が行えなくなった。今回のトロイの木馬が使用している掲示板はひとつだけなので、これで一応、今回の騒動は終了したと言える。

優れたアイデア=亜種の予感?

Trojan.Upchanは日本限定の脅威で、ややアングラ気味な掲示板に載ったプログラムの実行によるトロイの木馬に過ぎない、と言うこともできる。だが反面、冒頭に書いたとおり「良いアイデアは使われるもの」だ。この手のソフトが世界的に流行しないとは言い切れない。

日本では多くの人が「引っかかっている」拡張子を偽装した実行ファイルという手法や、前の記事でお伝えしたような圧縮ファイルの脆弱性など、弱点パターンを組み合わせた「海外版亜種」が出れば、十分な脅威になる可能性があるといえるだろう。

最近ではキーロガーによるユーザー名/パスワードの盗難が問題となっているが、場合によってはスクリーンショットの流出も、重要なデータの盗難につながる恐れがあるともいえる。今回「晒された画像」の中にも、業務データを扱うと思われるマシンが感染したと思しきスクリーンショットが含まれている。企業内マシンで感染した場合、損失は大きい(そもそも業務用PCでそのような怪しいファイルを扱うこと自体が問題だが)。

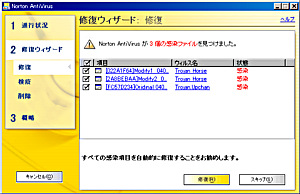

今後も、最新の検知パターンを逃れ、さらなる攻撃方法を追加した危険な亜種が出る可能性は否定できない。現在、少なくとも二種類の亜種が確認されている(1つは画像投稿タイトルが「私は升ツールを使用しようとして 罠にかかりました」となり、2ちゃんねるへの投稿も別のカテゴリに行われる。もう1つは、テキストファイルを偽装するものだ)。これらの亜種は、シマンテックが23日に発表したパターンでは認識されなかったが、後日、一般的なTrojan.Houseとして登録されたようだ。

最新の定義ファイルでスキャンしてみたところ、亜種についても「Trojan.House」として検出

今後はさらに、当人あるいはアイデアを盗用した第三者による亜種も登場しかねない。また、「機能強化」が図られる恐れもある。コードの中を見ると「multipart」「boundary」といった文字列が残っており、作者がメール送信機能を想定していた痕跡がある。誰が見るかわからない掲示板も脅威だが、当人のアドレス帳に載っているメールアドレスにこのような画像データがバラ撒かれた場合、深刻度は格段に上がる。

こうなるとやはり、最後に頼るのは「怪しいファイルは実行しない」というユーザー自身の判断となる。

現在のトロイの木馬はその行動内容もさることながら、「実行させる方法」が重要となっている。逆に言えば、実行さえしなければトロイの木馬はまったく脅威ではない。

この手の記事では繰り返しになるが、ともかく危険そうなファイルは実行せず、ファイル表示オプションで「『すべてのファイルの拡張子を表示』に設定する」ことにより、危険度を大幅に減らすことができる。また、いたずらにトロイの木馬を恐れるのではなく、一般的かつ基本的な対策方法を講じ、加えてこまめに情報収集を行っておくことが、危険を抑える最高の手段になるだろう。

関連記事

デスクトップ画像をあぷろだにUpするトロイの木馬が出現

夏のジョークにしては悪質? Winny経由で広まるトロイの木馬「Nullporce」

[小林哲雄,ITmedia]

Copyright(c) 2004 Softbank ITmedia, Inc. All Rights Reserved.

|

|

|

|

|

|

題名には必ず「阿修羅さんへ」と記述してください。

題名には必ず「阿修羅さんへ」と記述してください。

|

|

|

|

|

|

|

|